find

perfect

solution

perfect

solution

for

8

років на ринку

79

клієнтів по всьому світу

50

зниження вартості розробки

75

спеціалістів рівня Middle та Senior

4.9

Рейтинг на Clutch - 31 відгуків

Технології

Наші послуги

Наші домени

Блокчейн

Технологія блокчейн стала життєво важливою для багатьох процесів у галузях, які інакше мало що мають спільного: від охорони здоров'я до фінансів, від розваг до страхування. Прозорість, безпека та загальна надійність рішень на базі блокчейн вводять нову змінну у формулу конкурентоспроможності для багатьох – і в результаті затребувані індивідуальні рішення на базі блокчейну.

Дізнатись більше

Наші домени

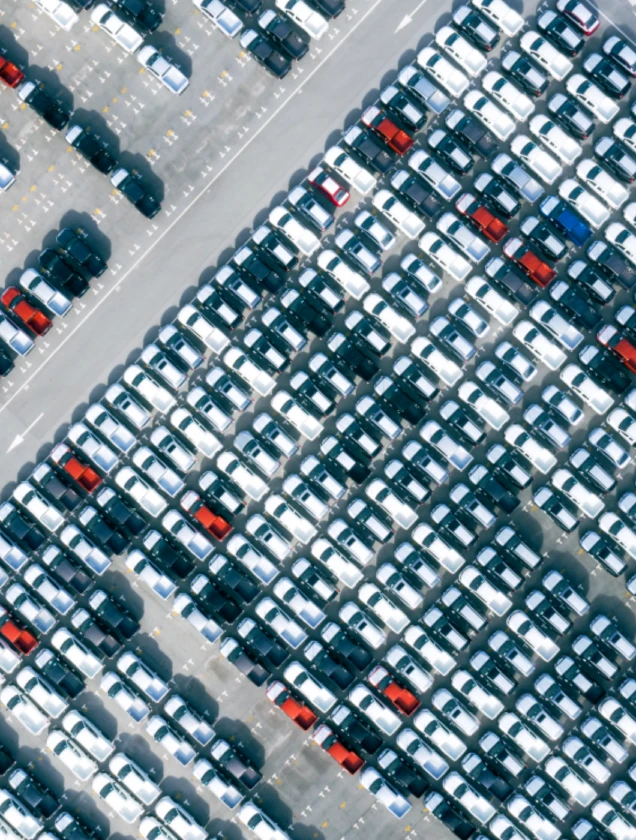

Розробка програмних рішень для сфери транспорту та логістики

Отримайте повний контроль над процесами перевезення та переміщення товарів за допомогою індивідуальних рішень для управління логістикою, які адаптовані до потреб вашої організації. Звісно, готові платформи забезпечать вас основними функціями, проте, ми знаємо, що багатьом компаніям потрібно більше – і ми тут, щоб з цим допомогти. Чи то програмне забезпечення для управління транспортом, складські системи з можливостями IoT, чи рішення для управління вантажоперевезеннями, ви отримаєте безліч варіантів налаштованих саме під ваші робочі процеси.

Дізнатись більше

Наші домени

Розробка програмного забезпечення для освіти

Сучасна освіта – це остання та новітня версія освіти, яка викладається в школах і навчальних закладах 21 століття.

Дізнатись більше

ПРОЄКТИ

Кейси

Система управління роздрібною торгівлею на основі ШІ

Система управління роздрібною торгівлею на основі ШІ

Central & Northern Europe

Галузь роздрібної торгівлі

2021 - 2024

Central & Northern Europe

Галузь роздрібної торгівлі

2021 - 2024

Переглянути

Програмне забезпечення для управління молочною худобою

Програмне забезпечення для управління молочною худобою

USA

Сільське господарство

2021 - 2024

USA

Сільське господарство

2021 - 2024

Переглянути

Зв'яжіться з нами

To find perfect solution

+1 484 460

8035

+1 484 460

8035 +380 63

061 67 42

+380 63

061 67 42

Наша команда працює,

щоб допомогти вам досягти всіх ваших цілей.